La industria del cloud computing representa muchos modelos y lugares de mercado. Por tanto, la protección de su seguridad y privacidad son aspectos muy importantes.

Los proveedores de infraestructuras como centros de supercomputación, grandes empresas de telecomunicaciones y hosting disponen de las tecnologías, herramientas y modelos de gestión de recursos, ofreciendo nuevas oportunidades de negocio en los mercados emergentes del cloud computing. Tales como: Google AppsEngine, Amazon Web Services , GoGrid, FlexiScale, Microsoft Windows-Azure, etc

🔒 Seguridad del Cloud Computing

La seguridad en la informática en la nube es un servicio de rápido crecimiento que ofrece muchas de las funciones que tiene la seguridad de Tecnologías de la Información y la Comunicación (TIC) tradicional. Esto incluye la protección de información crítica frente al robo, la filtración de datos y la eliminación.

Seguridad por parte del proveedor de cloud computing

Los proveedores de servicios se centran en impedir que las personas no autorizadas puedan tener acceso a los datos. Por eso muy importante mantener actualizados las versiones del software frente las amenazas. Los mecanismos usados para reforzar la seguridad son: la virtualización y la segmentación de datos.

La virtualización es el proceso mediante el cual se ejecutan varias máquinas virtuales dentro de un único servidor, y cada una de ellas ejecuta un sistema operativo de forma aislada.

La segmentación de datos: ofrece la posibilidad de mantener copias de los datos en distintas localizaciones, de forma casi simultánea. Al estar los datos repartidos en distintos servidores y centros de datos, se consigue una seguridad extra frente robos de instalaciones del proveedor de servicios.

Seguridad por parte del cliente

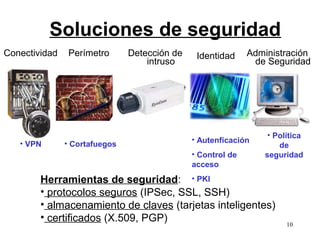

El cliente es responsable de mantener el sistema operativo actualizado e instalar los parches de seguridad que aparezcan. Los mecanismos específicos que puede adoptar el cliente son:

- El control perimetral: instalación y configuración de un firewall o cortafuegos, instalación y configuración de un Intrusion Detection System o IDS.

- La criptografía:proporciona un nivel superior de seguridad en tres aspectos principales.

- Protección de las conexiones de Red entre los usuarios y las aplicaciones en la nube. El uso de Secure Sockets Layer (SSL) y Transport Layer Security (TLS).

- Protección de las conexiones entre los administradores del sistema y los servicios de la nube. El uso de Secure Shell (SSH) y Virtual Private Network (VPN).

- Protección

de los datos utilizando criptografía. Nadie no podrá leer el contenido depositado sin conocer la

clave de cifrado.

- Logs del sistema:La única manera de comprobar la actividad informática, detectar incidentes y formular un plan de acción para evitar que vuelvan a suceder en el futuro es gestionar los logs del sistema. El cliente debe almacenar y revisar todos los logs que estén bajo su responsabilidad.

Intrusion Detection System o IDS

Los sistemas de detección de intrusiones (IDS) son sistemas destinados a analizar y detectar problemas de seguridad. El IDS puede estructurarse en mal uso y detección de anomalías. Los primeros suelen ser IDS de firmas o reglas que detectan software malintencionado al inspeccionar el contenido de paquetes o archivos en busca de un malware de etiquetado de "firmas". Los IDS basados en la detección de anomalías y el análisis estadístico se han originado para sortear los problemas, es decir, observa cada flujo de tráfico obteniendo una caracterización estadística, que representa la huella del flujo.

Secure Sockets Layer (SSL) y Transport Layer Security (TLS)

SSL (Secure Sockets Layer) y su sucesor, TLS (Transport Layer Security) son protocolos para establecer enlaces autenticados y cifrados entre computadoras en red. SSL / TLS funciona vinculando las identidades de sitios web y empresas a pares de claves criptográficas a través de documentos digitales conocidos como certificados X.509. Cada par de claves consta de una clave privada y una clave pública . La clave privada se mantiene segura y la clave pública se puede distribuir ampliamente mediante un certificado.

Si el certificado SSL / TLS está firmado por una autoridad de certificación (CA) de confianza pública, como SSL.com, el software cliente, como los navegadores web y los sistemas operativos, confiará implícitamente en el certificado. El uso más común y conocido de SSL / TLS es la navegación web segura a través del protocolo HTTPS. Los usuarios que visitan un sitio web HTTPS pueden estar seguros de:

- Autenticidad. El servidor que presenta el certificado está en posesión de la clave privada que coincide con la clave pública en el certificado.

- Integridad. Los documentos firmados por el certificado (páginas web) no han sido alterados en tránsito por un intermediario-

- Cifrado. Las comunicaciones entre el cliente y el servidor están encriptadas.

Debido a estas propiedades, SSL / TLS y HTTPS permiten a los usuarios transmitir de forma segura información confidencial, como números de tarjetas de crédito, números de seguro social y credenciales de inicio de sesión a través de Internet, y asegurarse de que el sitio web al que los envíen sea auténtico.

Secure Shell (SSH) y Virtual Private Network (VPN)

SSH es un acrónimo de Secure Shell. Un shell es una forma de software que le permite comunicarse con el sistema operativo. Las comunicaciones se realizan mediante el uso de una línea de comando. Mientras que un navegador web típico usa HTTP para comunicarse con páginas web en Internet, la cuenta de shell utiliza el cifrado de clave pública para brindar una mayor capa de seguridad al navegar. SSH proporciona mejor seguridad que protocolos como Telnet y FTP. Viene en dos versiones diferentes, SSH-2 y SSH-1.

Una VPN es un nombre corto para una red privada virtual. Las VPN más comunes son las VPN físicas, como la red de área local (LAN). Las grandes organizaciones implementan una red de área amplia, que cubre múltiples áreas al mismo tiempo. Cuando las oficinas están a cientos o miles de millas de distancia, los costos y las dificultades involucradas hacen imposible una red física.

En tal caso, es mejor utilizar recursos en Internet para crear una red privada. Por lo tanto, las empresas establecen una VPN (red privada virtual), que replica las características de una red física privada. La VPN cifra el tráfico desde la computadora remota a la red de la empresa, manteniendo la información alejada de piratas informáticos.

Las funciones de seguridad de una VPN también las utilizan los usuarios de Internet que buscan ocultar su identidad mientras navegan en línea. Compran o usan VPN gratuitas para enmascarar la dirección IP de la computadora junto con otra información que se puede usar para determinar su identidad y ubicación.

🔒 Privacidad en la nube

Entre las principales:

- Desde la perspectiva de los individuos que se conectan a la nube: maximizar el control de usuario individual, crear servicios anónimos para usuarios individuales, crear mecanismos para el uso de identidades múltiples y limitar la información de identidad y autenticación para transacciones de alto nivel.

- Desde la perspectiva de los proveedores de cloud computing: anonimato de la información personal, cifrar datos si contienen información personal, compartimentarlizar el procesamiento y almacenamiento de datos, controlar los identificadores únicos, gestionar explícitamente los requisitos de seguridad y privacidad entre los proveedores de servicios cloud computing.

Protección de datos

El ciclo de vida que siguen los datos que son procesados en la nube es el siguiente:

- Los datos son preparados para poder adaptarse a la nube adaptando su formato o creando un fichero con toda la información necesaria.

- Los datos “viajan” a la nube a través de una conexión a Internet, mediante un correo electrónico, una aplicación específica.

- Los datos son procesados en la nube, desde su almacenamiento hasta el cálculo de complejas operaciones matemáticas.

- Los datos finales “viajan” de vuelta al usuario. Una vez terminado el procesamiento, el resultado debe volver al usuario con el valor añadido de la información generada en la nube.

Integridad

La integridad de los datos significa que estos permanecen idénticos durante las operaciones de transferencia, almacenamiento o recuperación.

- El control de integridad (funciones resumen o hash).

- La gestión de cambios mantiene un historial de modificaciones de los datos o ficheros almacenados en la nube (sello de fecha y usuario que lo produjo).

- Las copias de seguridad son la última línea defensiva para garantizar la integridad de los datos.

Las funciones Hash (funciones resumen) son funciones que, utilizando un algoritmo matemático, transforman un conjunto de datos en un código alfanumérico con una longitud fija. Da igual la cantidad de datos que se utilice (muchos o pocos), el código resultante tendrá siempre el mismo número de caracteres.

Control de acceso:

Sistemas de correo electrónico en la nube, como Gmail o MSN Hotmail.

Para terminar, resumiendo todo lo antes planteado, al contratar servicios en la nube debemos aseguraremos que estamos completamente conformes con la ciberseguridad que nos ofrece el proveedor del cloud computing acorde a nuestras necesidades para cada servicio que contratemos.

****************************

¿Qué es la seguridad en la nube?https://www.kaspersky.es/resource-center/definitions/what-is-cloud-security

7 medidas de seguridad para proteger tu servidor

https://styde.net/7-medidas-de-seguridad-para-proteger-tu-servidor/

Aprendamos juntos, en github, con Milton-Rodrig .....